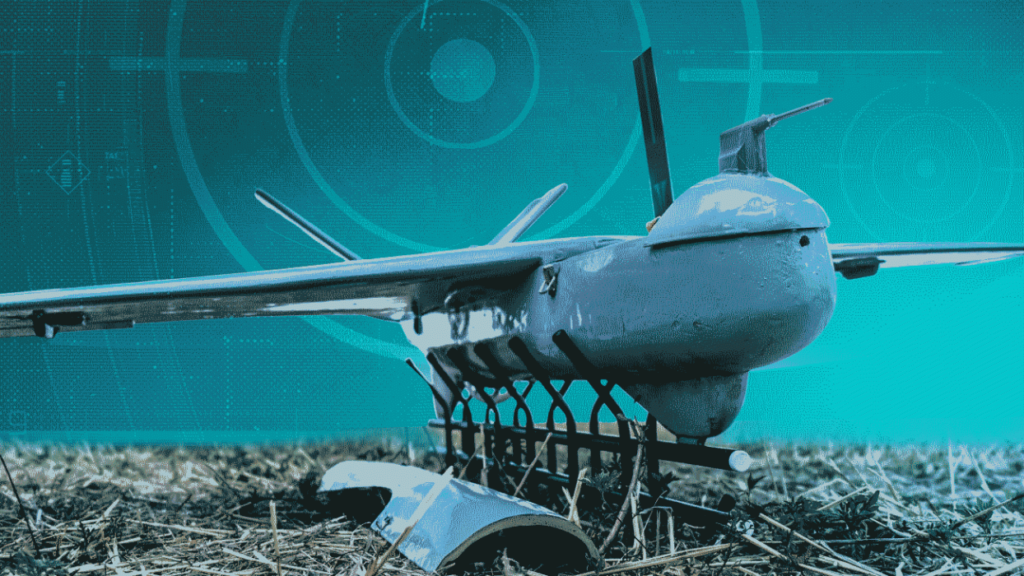

Os investigadores da ESET observaram recentemente um novo caso da Operação DreamJob – uma campanha que a ESET acompanha sob a égide do grupo Lazarus, alinhado com a Coreia do Norte – na qual várias empresas europeias ativas na indústria de defesa foram alvo, algumas das quais fortemente envolvidas no setor de veículos aéreos não tripulados (UAV/drones), sugerindo que a operação pode estar ligada aos esforços atuais da Coreia do Norte para ampliar o seu programa de drones.

Os investigadores da ESET observaram recentemente um novo caso da Operação DreamJob – uma campanha que a ESET acompanha sob a égide do grupo Lazarus, alinhado com a Coreia do Norte – na qual várias empresas europeias ativas na indústria de defesa foram alvo, algumas das quais fortemente envolvidas no setor de veículos aéreos não tripulados (UAV/drones), sugerindo que a operação pode estar ligada aos esforços atuais da Coreia do Norte para ampliar o seu programa de drones.

Os ataques em ambiente real visaram sucessivamente três empresas ativas no setor de defesa na Europa Central e Sudeste. O acesso inicial foi quase certamente obtido por meio de engenharia social. A principal payload implantada nos alvos foi o ScoringMathTea, um trojan de acesso remoto (RAT) que oferece aos invasores controlo total sobre a máquina comprometida. O objetivo principal suspeito dos invasores era a exfiltração de informações proprietárias e know-how de fabricação.

Na Operação DreamJob, o tema dominante da engenharia social é uma oferta de emprego lucrativa, mas falsa, acompanhada de malware: o alvo geralmente recebe um documento falso com uma descrição do cargo e um leitor de PDF com trojan para abri-lo. A ESET Research atribui essa atividade com alto nível de confiança ao Lazarus, principalmente por causa de suas campanhas relacionadas à Operação DreamJob e porque os setores visados, localizados na Europa, se alinham com os alvos das instâncias anteriores da Operação DreamJob (aeroespacial, defesa, engenharia).

As três organizações visadas fabricam diferentes tipos de equipamento militar (ou peças para o mesmo), muitos dos quais estão atualmente a ser utilizados na Ucrânia, em resultado da assistência militar prestada pelos países europeus. Na altura em que a Operação DreamJob foi observada, soldados norte- coreanos estavam destacados na Rússia, alegadamente para ajudar Moscovo a repelir a ofensiva ucraniana na região de Kursk. É, portanto, possível que a Operação DreamJob estivesse interessada em recolher informações sensíveis sobre alguns sistemas de armas de fabrico ocidental atualmente utilizados na guerra entre a Rússia e a Ucrânia.

De um modo mais geral, estas entidades estão envolvidas na produção de tipos de material que a Coreia do Norte também fabrica internamente e para os quais poderá estar a tentar aperfeiçoar os seus próprios projetos e processos. O interesse no know-how relacionado com os UAV é notável, uma vez que ecoa relatos recentes da comunicação social que indicam que Pyongyang está a investir fortemente nas capacidades de fabrico de drones a nível interno. A Coreia do Norte tem dependido fortemente da engenharia reversa e do roubo de propriedade intelectual para desenvolver as suas capacidades internas em matéria de UAV.

«Acreditamos que é provável que a Operação DreamJob tenha sido – pelo menos parcialmente – destinada a roubar informações proprietárias e know-how de fabricação relacionadas com UAVs. A menção ao drone observada num dos droppers reforça significativamente essa hipótese», afirma o investigador da ESET Peter Kálnai, que descobriu e analisou esses últimos ataques do Lazarus.

«Encontrámos evidências de que uma das entidades visadas está envolvida na produção de pelo menos dois modelos de UAV que são atualmente utilizados na Ucrânia e que a Coreia do Norte pode ter encontrado na linha de frente. Essa entidade também está envolvida na cadeia de abastecimento de drones avançados de rotor único, um tipo de aeronave que Pyongyang está a desenvolver ativamente», acrescenta Alexis Rapin, analista de ameaças cibernéticas da ESET.

Geralmente, os atacantes Lazarus são altamente ativos e implantam os seus backdoors contra vários alvos. Esse uso frequente expõe essas ferramentas e permite a sua deteção. Como contramedida, as ferramentas do grupo são precedidas na cadeia de execução por uma série de droppers, loaders e downloaders simples. Os atacantes decidiram incorporar as suas rotinas de carregamento maliciosas em projetos de código aberto disponíveis no GitHub.

A payload principal, ScoringMathTea, é um RAT complexo que suporta cerca de 40 comandos. A sua primeira aparição remonta a envios ao VirusTotal provenientes de Portugal e da Alemanha em outubro de 2022, onde o seu dropper se fazia passar por uma oferta de emprego com o tema Airbus. A funcionalidade implementada é a habitual exigida pelo Lazarus: manipulação de ficheiros e processos, troca da configuração, recolha de informações do sistema da vítima, abertura de uma ligação TCP e execução de comandos locais ou novas payloads descarregadas do servidor C&C.

Em relação à telemetria da ESET, o ScoringMathTea foi visto em ataques contra uma empresa de tecnologia indiana em janeiro de 2023, uma empresa de defesa polaca em março de 2023, uma empresa britânica de automação industrial em outubro de 2023 e uma empresa aeroespacial italiana em setembro de 2025. Parece ser uma das payloads úteis emblemáticas das campanhas da Operação DreamJob.

A evolução mais significativa do grupo é a introdução de novas bibliotecas projetadas para proxy DLL e a seleção de novos projetos de código aberto para trojanizar, a fim de melhorar a evasão. «Durante quase três anos, o Lazarus manteve um modus operandi consistente, implementando a sua payload principal preferida, ScoringMathTea, e utilizando métodos semelhantes para trojanizar aplicações de código aberto. Esta estratégia previsível, mas eficaz, proporciona polimorfismo suficiente para evadir a deteção de segurança, mesmo que seja insuficiente para mascarar a identidade do grupo e obscurecer o processo de atribuição», conclui Kálnai.

O grupo Lazarus (também conhecido como HIDDEN COBRA) é um grupo APT ligado à Coreia do Norte que está ativo desde pelo menos 2009. É responsável por incidentes de grande repercussão. A diversidade, o número e a excentricidade na implementação das campanhas do Lazarus definem este grupo, bem como o facto de ele realizar os três pilares das atividades cibercriminosas: ciberespionagem, ciber-sabotagem e busca de ganhos financeiros.

A Operação DreamJob é o nome de código das campanhas Lazarus que se baseiam principalmente em engenharia social, especificamente usando ofertas de emprego falsas para cargos de prestígio ou de alto nível (o engodo do «emprego dos sonhos»). Os alvos são predominantemente nos setores aeroespacial e de defesa, seguidos por empresas de engenharia e tecnologia e pelo setor de mídia e entretenimento.

Detalhes técnicos: https://www.welivesecurity.com/en/eset-research/gotta-fly-lazarus-targets-uav-sector/