Investigadores da ESET descobrem uma versão “trojanizada” do browser Tor em plena distribuição por criminosos, que pretendem roubar bitcoins de quem compra em mercados da darknet.

Utilizando uma versão “trojanizada” de um pacote oficial do browser Tor, os hackers responsáveis por esta campanha têm tido bastante êxito. Até agora, as suas contas de pastebin.com tiveram mais de 500.000 visitas e foram capazes de roubar mais de 40 mil dólares em bitcoins.

Domínios maliciosos

Esta versão do browser Tor “trojanizada” recentemente descoberta tem-se propagado utilizando dois sites web que afirmam distribuir a versão oficial do browser Tor em russo. O primeiro dos sites mostra ao visitante uma mensagem em russo que diz que tem browser Tor obsoleto. A mensagem é exibida mesmo que o visitante tenha a versão mais atualizada do browser Tor.

O seu anonimato está em perigo! AVISO: O seu browser Tor não está atualizado Clique no botão “Atualizar”

Ao clicar no botão “Atualizar”, o visitante é redirecionado a um segundo site web com a possibilidade de descarregar um instalador de Windows. Não existem indícios de que o mesmo site web tenha distribuído versões para Linux, macOS ou para dispositivos móveis.

Ambos os domínios, tor-browser[.]org e torproect[.]org, foram criados em 2014. O domínio malicioso torproect[.]org é muito semelhante ao site legítimo torproject.org, faltando-lhe apenas uma letra. De facto, para as vítimas de língua russa, a letra que falta pode não levantar suspeitas pelo facto de que “torproect” parece uma transliteração do cirílico. No entanto, não parece que os criminosos se tenham baseado no typosquatting, porque promoveram estes dois sites em vários lugares.

Distribuição

Em 2017 e no início de 2018, os criminosos promoveram as páginas web do browser Tor “trojanizado” utilizando mensagens de spam em vários fóruns russos. Essas mensagens continham vários tópicos, incluindo mercados da darknet, criptomoedas, privacidade na Internet e evasão de censura. Especificamente, algumas destas mensagens mencionam a Roskomnadzor, uma entidade do governo russo para a censura em meios de comunicação e telecomunicações.

A lógica sobre a qual se apoia esta estratégia é que uma potencial vítima realizará uma pesquisa on-line por palavras-chave específicas e em algum momento acabará por visitar um dos pastes gerados. Cada um destes pastes tem um cabeçalho que promove o site falso.

Tradução para português:

BRO, faz o download do browser Tor para que a polícia não te possa ver. Os browsers comuns mostram tudo o que está a ver, mesmo através de proxies e plugins de VPN. O Tor encripta todo o tráfego e passa por servidores aleatórios de todo o mundo. É mais confiável que uma VPN ou proxy e evita toda a censura do Roskomnadzor. Aqui está o site oficial do browser Tor: torproect[.]org Browser Tor com anti-captcha: tor-browser[.]org Guarde o link

Os criminosos afirmam que esta versão do Tor tem capacidade anti-captcha, mas na verda de isso não é correto.

Todos os pastes das quatro contas diferentes foram vistos mais de 500.000 vezes. No entanto, não nos é possível determinar quantos utilizadores visitaram realmente os sites web e fizeram o download da versão “trojanizada” do Tor.

Análise

Este browser Tor “trojanizado” é uma aplicação totalmente funcional. De facto, tem por base a versão 7.5 do Tor que foi lançada em janeiro de 2018. Como tal, as pessoas que não têm conhecimentos técnicos provavelmente não notarão nenhuma diferença entre a versão original e a “trojanizada”.

Não foram feitas alterações ao código fonte do Tor, e todos os binários do Windows são exatamente os mesmos que na versão original. No entanto, estes criminosos alteraram a configuração predeterminada do browser e algumas das extensões.

Os hackers querem evitar que as vítimas atualizem a versão “trojanizada” do Tor para uma mais recente, porque caso o façam atualizarão para uma versão legítima, isto é, não “trojanizada”. É por isso que desabilitaram todo o tipo de atualizações na configuração e, inclusive, alteraram o nome da ferramenta de atualização de Updater.exe para Updater.exe0.

Para além da modificação na configuração das atualizações, os criminosos alteraram o User Agent predeterminado para um valor codificado único:

Mozilla/5.0 (Windows NT 6.1; rv:77777.0) Gecko/20100101 Firefox/52.0

Todas as vítimas do Tor “trojanizado” utilizarão o mesmo User Agent. Como tal, os criminosos podem usá-lo como fingerprint para detetar, do lado do servidor, se a vítima está a utilizar esta versão “trojanizada”.

A alteração mais importante é na configuração de xpinstall.signatures.required, que desativa a verificação da assinatura digital para os complementos instalados para o Tor. Assim, os hackers podem modificar qualquer complemento e o browser faz o upload sem alertar acerca da falha na verificação da assinatura digital.

Para além disso, os criminosos modificaram ainda o complemento HTTPS Everywhere incluído no browser, nomeadamente o seu arquivo manifest.json. A modificação agrega um script de conteúdo (script.js) que será executada em cada página web.

Este script injetado notifica a um servidor de C&C sobre o endereço da página web atual e descarrega um payload no JavaScript que será executado no contexto da página atual. O servidor de C&C está localizado num domínio onion, o que significa que apenas se pode aceder através do Tor.

Como os criminosos por detrás desta campanha sabem qual o site web que a vítima visita a cada momento, podem apresentar diferentes payloads em JavaScript para diferentes sites. No entanto, isso não é o que acontece aqui: no decorrer da nossa investigação, o payload no Javascript foi sempre o mesmo para todas as páginas que visitamos.

O payload no JavaScript funciona como um webinject standard, o que significa que pode interagir com o conteúdo do site web e realizar ações específicas. Por exemplo, pode apropriar-se de formulários, realizar web scrapting, ocultar ou injetar conteúdo de uma página visitada, exibir mensagens falsas, etc.

No entanto, deve ter-se em consideração que o não anonimato de uma vítima é uma tarefa difícil porque o payload no JavaScript está a ser executado no contexto do Tor e não tem acesso ao endereço IP real ou a outras caraterísticas físicas da máquina da vítima.

Mercados da darknet

O único payload no JavaScript que vimos aponta para três dos maiores mercados da darknet de língua russa. Este payload tenta alterar o QIWI (um popular serviço de transferência de dinheiro russo) ou carteiras de bitcoin existentes em páginas desses mercados.

Depois que a vítima visita a sua página de perfil para adicionar fundos à sua conta diretamente através de pagamento com bitcoin, o Tor “trojanizado” altera automaticamente o endereço original pelo endereço controlado pelos criminosos.

Durante a nossa investigação investigámos três carteiras de bitcoin que foram utilizadas nesta campanha desse 2017. Cada carteira contém um número relativamente grande de pequenas transações. Isto sugere que estas carteiras tenham sido realmente utilizadas pelo Tor “trojanizado”.

No momento em que este artigo foi escrito, a quantidade total de fundos recebidos para as três carteiras é de 4,8 bitcoins, que corresponde a mais de 40 mil euros. Cabe assinalar que a quantidade real de dinheiro roubado é maior por o Tor “trojanizado” também altera carteiras QIWI.

Conclusão

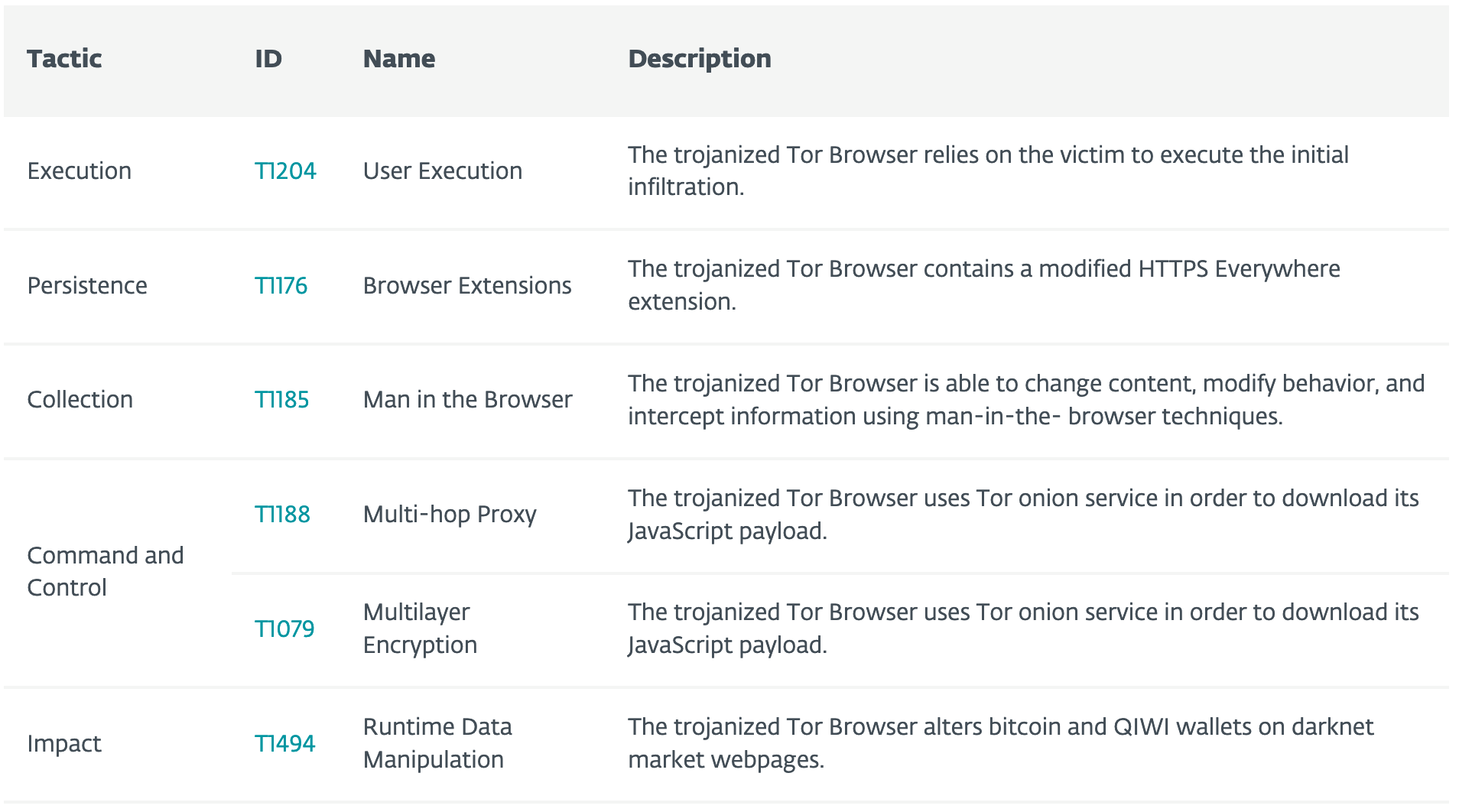

O Tor “trojanizado” é uma forma atípica de malware que foi concebido para roubar moedas digitais daqueles que visistam mercados da darknet. Os criminosos não modificaram os componentes binários do browser Tor, mas em vez disso introduziram alterações na configuração e na extensão “HTTPS Everywhere”. Isto permitiu-lhes roubar dinheiro digital, inadvertidamente, e durante anos.

Indicadores de Compromisso (IoCs)

Nomes de deteção da ESET

JS/Agent.OBW JS/Agent.OBX

SHA-1

33E50586481D2CC9A5C7FB1AC6842E3282A99E08

Domínios

torproect[.]org tor-browser[.]org onion4fh3ko2ncex[.]onion

Contas de pastebin

https://pastebin[.]com/u/antizapret https://pastebin[.]com/u/roscomnadzor https://pastebin[.]com/u/tor-browser-download https://pastebin[.]com/u/alex-navalnii https://pastebin[.]com/u/navalnii https://pastebin[.]com/u/obhod-blokirovki

Endereços de bitcoin

3338V5E5DUetyfhTyCRPZLB5eASVdkEqQQ 3CEtinamJCciqSEgSLNoPpywWjviihYqrw 1FUPnTZNBmTJrSTvJFweJvUKxRVcaMG8oS